آموزش تنظیم و راهاندازی فایروال میکروتیک

فایروال میکروتیک یکی از قویترین ابزارهای امنیتی برای شبکههای کوچک و بزرگ است که با قیمت مناسب و انعطافپذیری بالا توانسته جایگاه ویژهای در میان مدیران شبکه ایرانی پیدا کند. اگر شما هم به دنبال راهاندازی یک فایروال حرفهای روی روترهای میکروتیک هستید، این مطلب راهکاری خلاصه برای ارائه تمام نکات کلیدی مثل تنظیمات اولیه و قوانین پیشرفته فیلتر NAT و Mangle است.

بررسی و مقایسه روترهای میکروتیک

آیا فایروال میکروتیک واقعاً ضروری است؟

از آنجایی که حملات سایبری پیچیدهتر میشوند، حفظ امنیت شبکه نه یک انتخاب که یک ضرورت انکارناپذیر است و به همین خاطر نیز فایروال میکروتیک به شما این امکان را میدهد که ترافیک ورودی و خروجی شبکه را با دقت کنترل کنید از دسترسیهای غیرمجاز جلوگیری نمایید و حتی پهنای باند را بهینه مدیریت کنید.

تنظیمات اولیه فایروال در میکروتیک از طریق Winbox یا رابط وب انجام میشود. قبل از هر چیز باید مطمئن شوید که بسته firewall در سیستم شما فعال است. برای بررسی این موضوع میتوانید از مسیر IP → Firewall در Winbox اقدام کنید.

قوانین پیشفرض میکروتیک چیست؟

میکروتیک برخی قوانین پیشفرض را هنگام نصب RouterOS اعمال میکند که عموماً شامل موارد زیر است:

- اجازه به اتصالات established و related

- بلاک کردن ترافیک غیرمجاز ورودی از اینترنت

- مدیریت ترافیک ICMP پینگ

اما این قوانین برای همه محیطها کافی نیستند. بهتر است با توجه به نیازهای شبکه خود این قوانین را بازبینی کنید. برای مشاهده قوانین پیشفرض میتوانید از دستور زیر استفاده نمایید:

/ip firewall export

ایجاد اولین قانون فایروال میکروتیک

برای اضافه کردن یک قانون جدید در فایروال میکروتیک مراحل زیر را دنبال کنید:

- به مسیر IP → Firewall → Filter Rules بروید

- روی دکمه + کلیک کنید

- زنجیره مورد نظر را انتخاب نمایید مثلاً input برای ترافیک ورودی به روتر

- عمل مورد نظر را تعیین کنید accept, drop یا reject

- در صورت نیاز پروتکل آدرس مبدأ/مقصد و پورتها را مشخص نمایید

- روی OK کلیک کنید

مثال کاربردی برای اجازه دادن به ترافیک SSH فقط از یک شبکه خاص:

/ip firewall filter add chain=input protocol=tcp dst-port=22 src-address=192.168.1.0/24 action=accept

بلاک کردن دسترسی به وبسایتها در فایروال میکروتیک

برای بلاک کردن دسترسی به وبسایتهای خاص در میکروتیک چند روش وجود دارد:

روش 1: بلاک بر اساس آدرس IP

/ip firewall filter add chain=forward dst-address=1.2.3.4 action=drop

روش 2: بلاک بر اساس محتوا

/ip firewall filter add chain=forward protocol=tcp dst-port=80 content="example.com" action=drop

روش 3: استفاده از DNS فیلترینگ

/ip dns static add name="example.com" address=0.0.0.0

نکته مهم: برای بلاک کردن سایتهای HTTPS پورت 443 نیاز به تنظیمات پیشرفتهتر مثل SSL Inspection دارید که ممکن است نیاز به گواهی SSL داشته باشد.

مثال کاربردی برای ماسکسازی آدرسهای داخلی SNAT:

/ip firewall nat add chain=srcnat action=masquerade out-interface=WAN

Mangle Rules فقط برای علامتگذاری نیست

اگر فکر میکنید قوانین Mangle صرفاً برای علامتگذاری بستهها استفاده میشوند باید بگویم این دیدگاه ناقص است. قوانین Mangle در میکروتیک قدرت فوقالعادهای برای مدیریت ترافیک شبکه ارائه میکنند. از جمله کاربردهای پیشرفته Mangle میتوان به موارد زیر اشاره کرد:

- علامتگذاری بستهها برای QoS تضمین کیفیت سرویس

- تغییر مسیر ترافیک خاص به VPN

- تقسیم ترافیک اینترنت بین چند اتصال

- مدیریت پهنای باند بر اساس پروتکل یا کاربر

مثال کاربردی برای علامتگذاری ترافیک HTTP:

/ip firewall mangle add chain=prerouting protocol=tcp dst-port=80 action=mark-packet new-packet-mark=http-traffic passthrough=yes

چرا ترتیب قوانین فایروال بسیار مهم است؟

یکی از رایجترین اشتباهات در تنظیم فایروال میکروتیک بیتوجهی به ترتیب اجرای قوانین است. فایروال میکروتیک قوانین را به ترتیب از بالا به پایین پردازش میکند و با اولین تطابق اجرای قانون متوقف میشود. بنابراین:

- قوانین خاص و دقیق باید در بالای لیست قرار بگیرند

- قوانین عمومی و کلی باید در پایین لیست باشند

- حتماً در انتهای لیست یک قانون برای drop کردن ترافیک غیرمجاز اضافه کنید

برای تغییر ترتیب قوانین میتوانید از دکمههای Move Up/Down در Winbox یا دستورهای عددی در ترمینال استفاده نمایید.

فیلتر rules در میکروتیک چطور کار میکند؟

قوانین فیلتر Filter Rules قلب تپندهی فایروال میکروتیک محسوب میشوند و این قوانین تعیین میکنند که کدام بستههای شبکه اجازه عبور دارند و کدام یک باید مسدود شوند. برای ایجاد یک قانون فیلتر مؤثر باید چند عنصر کلیدی را در نظر بگیرید:

- زنجیره Chain: تعیین میکند قانون به کدام جهت ترافیک اعمال شود (ورودی یا خروجی)

- پروتکل: نوع ترافیک TCP, UDP, ICMP و غیره

- آدرس مبدأ و مقصد

- پورتهای مبدأ و مقصد

- عمل Action: پذیرش، رد یا drop کردن یک پکت

مثال کاربردی: اگر میخواهید دسترسی به پورت 3389 Remote Desktop از اینترنت به داخل شبکه را مسدود کنید میتوانید قانون زیر را ایجاد نمایید:

/ip firewall filter add chain=input protocol=tcp dst-port=3389 action=drop

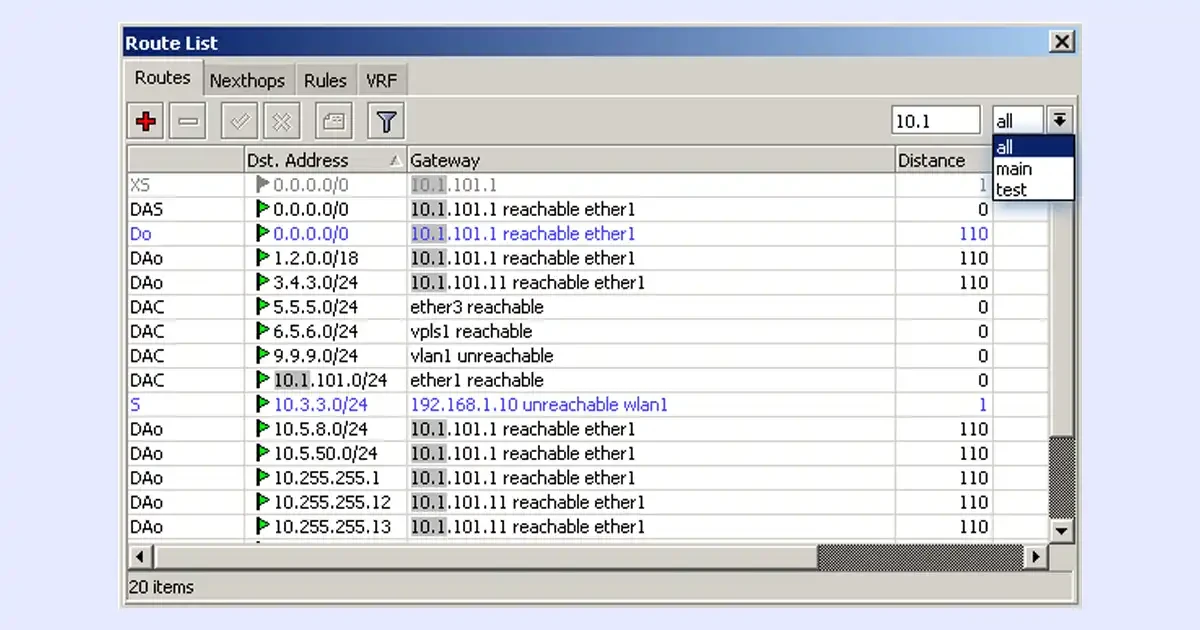

درک لیست قوانین فیلتر فایروال

وقتی برای اولین بار به بخش فایروال میکروتیک سر میزنید ممکن است با لیست بلندبالای قوانین فیلتر کمی گیجکننده به نظر برسد ولی جای نگرانی نیست و این لیست در واقع نقشه راه امنیت شبکه شما است. هر قانون در این لیست چند المان کلیدی دارد که باید با آنها آشنا شوید:

- زنجیره یا Chain: مشخص میکند قانون به کدام مسیر ترافیک اعمال میشود

- عمل یا Action: تعیین میکند با بستههای مطابق چه رفتاری شود پذیرش حذف یا رد

- پروتکل: نوع ترافیک شبکه که قانون برای آن اعمال میشود

- وضعیت اتصال Connection State: برای مدیریت اتصالات جدید یا موجود

برای مشاهده لیست قوانین موجود میتوانید از مسیر IP → Firewall → Filter Rules در Winbox اقدام کنید یا از دستور زیر در ترمینال استفاده نمایید:

/ip firewall filter print

زنجیرههای فایروال چیست؟

در حالی که سه زنجیره اصلی input, output, forward بیشترین استفاده را دارند میکروتیک زنجیرههای دیگری هم ارائه میدهد که برای سناریوهای خاص بسیار کاربردی هستند:

- زنجیره پیشرو Prerouting: برای اعمال تغییرات قبل از مسیریابی

- زنجیره پسرو Postrouting: برای اعمال تغییرات بعد از مسیریابی

- زنجیره Hotspot: مخصوص مدیریت ترافیک هاتاسپات

- زنجیره VLAN: برای فیلتر کردن ترافیک VLAN

مثال کاربردی برای بلاک کردن ترافیک از یک اینترفیس خاص:

/ip firewall filter add chain=input in-interface=ether action=drop

NAT Rules چه تفاوتی با فیلتر rules دارد؟

قوانین NAT ترجمه آدرس شبکه در میکروتیک عملکردی کاملاً متفاوت از فیلتر rules دارند. در حالی که فیلتر rules به امنیت شبکه مربوط میشوند NAT بیشتر برای مدیریت آدرسهای IP و مسیریابی استفاده میشود. دو نوع اصلی NAT در میکروتیک وجود دارد:

- Source NAT SNAT: برای تغییر آدرس مبدأ بستهها استفاده میشود مثلاً وقتی چند کاربر از یک آدرس IP عمومی برای دسترسی به اینترنت استفاده میکنند

- Destination NAT DNAT: برای تغییر آدرس مقصد بستهها کاربرد دارد مثلاً وقتی میخواهید یک سرویس داخلی را از طریق اینترنت در دسترس قرار دهید

نتیجهگیری

در این مقاله آموزش کلی و سرفصلهای مربوط به تنظیم صحیح فایروال میکروتیک ارائه شد میتواند تفاوت بین یک شبکه امن و یک شبکه آسیبپذیر را ایجاد کند؛ با درک صحیح از سه بخش اصلی فیلتر rules NAT rules و Mangle rules شما این قدرت را دارید که ترافیک شبکه را دقیقاً مطابق نیازهای سازمان خود مدیریت کنید. یادتان باشد که امنیت شبکه یک فرآیند مستمر است نه یک تنظیم یکباره. همیشه قوانین فایروال خود را بازبینی و بهروزرسانی کنید تا در برابر تهدیدات جدید ایمن بمانید.

مطالب مرتبط

نظرات کاربران